CYLLENGEブログ

2025.07.02

―ビジネスメール詐欺対策【DKIM・DMARC編】―

「ビジネスメール詐欺対策【SPF編】」に引き続き、ビジネスメール詐欺の具体的な対策の第二弾として、送信ドメイン認証のDKIM認証技術・DMARC認証技術を用いたサービスの紹介を含めて詳しく説明します。

目次

1. 送信ドメイン認証技術の必要性

Google社では2024年2月から、なりすましメールの排除のために新しいガイドラインを導入しました。

・すべてのGmail宛メール送信者に対して、SPFまたはDKIMの設定が必須

・Gmailアカウント宛に1日5,000通以上のメールを送る送信者には、SPF・DKIM・DMARCすべての設定が必須

個人から企業レベルまでなりすましメールへの対応を必須としており、大量送信者(例:メルマガや通知メールを送る企業)に対しては、より厳格な基準が求められるほどなりすましメールがセキュリティリスクとして顕在しています。

前回の記事でSPFについて説明をしましたが、なりすましメールというセキュリティリスクを回避するためにも、今回説明するDKIMとDMARCによる検証を行うことで、よりセキュアなメールのやり取りを実現できればと考えております。

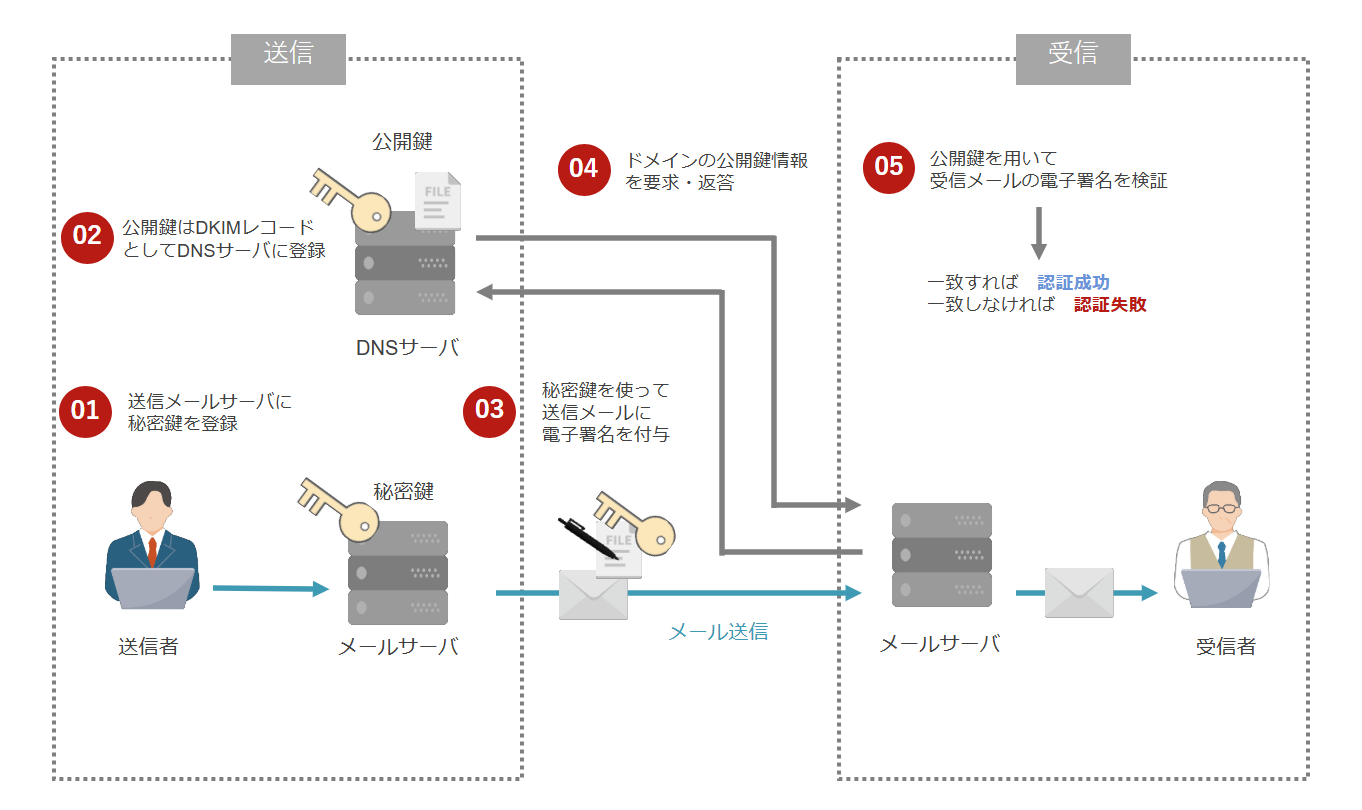

2. DKIM認証技術とは

受信したメールが正当な送信者から送信されたメールであるか否かを電子署名技術によって検知する仕組みです。

受信者がメールを受信した際に送信メールのドメインを管理しているDNSサーバーから公開されているDKIMレコードを取得し、それを用いて電子署名を検証しメールの詐称を検知します。

■DKIMレコードの書き方

[セレクタ名]._domainkey.[ドメイン名]

例)

default20250625._domainkey.test.cyllenge.com. IN TXT (

“v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0B”

“AQEFAAOCAQ8AMIIBCg………………………”

)

| 項目 | 内容 | 例 |

| セレクタ名 | DKIM署名の「鍵ペア識別子」。複数の鍵を使い分ける際に使用。 | default20250625 |

| ドメイン名 | 署名に使用する自分のドメイン名 | test.cyllenge.com |

| FQDN | [セレクタ名]._domainkey.[ドメイン名] で構成されるドメイン名 | default20250625._domainkey.test.cyllenge.com |

| レコードタイプ | DNSに設定するレコードの種類 | TXT |

| 値(v, k, p) | ・ v=DKIM1: DKIMのバージョン

・k=rsa: 鍵の種類(RSA) ・p=…: 公開鍵 |

v=DKIM1;

k=rsa; p=MIIBIjANBgkq… |

図 DKIM認証の流れ

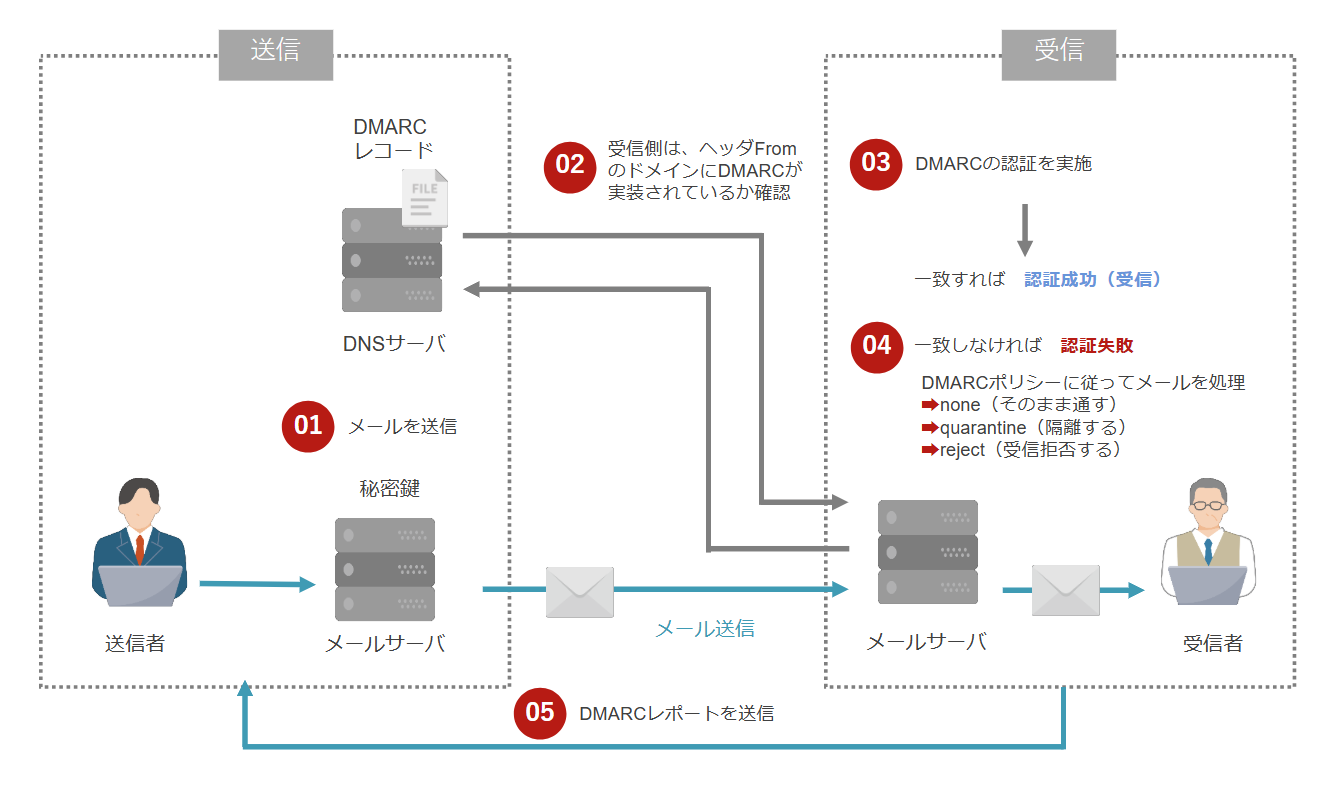

3. DMARC認証技術とは

SPFとDKIMの認証結果を参照してメールの正当性を判断する認証技術です。

受信者側で送信者側が設定しているSPFとDKIMの認証失敗時として取る行動が記載されているDNSサーバーからDMARCポリシーを読み取ることによって、受信側は認証失敗時に受信メールをどう扱うか判断します。

(※DMARCはメールサーバーの仕様や設定次第で挙動が異なります。)

■DMARCレコードの書き方

_dmarc. [ドメイン名]

例)

_dmarc.test.cyllenge.com. IN TXT(

“v=DMARC1; p=reject;”

“ rua=mailto:admin@test.cyllenge.com; ”

)

| 項目 | 内容 | 例 |

| FQDN | _dmarc. [ドメイン名] で構成されるドメイン名 | _dmarc.test.cyllenge.com |

| レコードタイプ | DNSに設定するレコードの種類 | TXT |

| 値(ポリシー) | ・v=DMARC1: バージョン

・p=: ポリシー(none / quarantine / reject) ・rua=: レポート送信先 |

v=DMARC1;p=reject;rua=mailto:admin@test.cyllenge.com; |

図 DMARC認証の流れ

【参考文献】

https://support.google.com/a/answer/81126

4. まとめ

弊社製品のMail Defender侵入防止アプリではSPF認証,DKIM認証,DMARC認証の検証を実施することによって、なりすましメールを検知することによってセキュリティリスクを排除することが可能となっております。

ぜひ以下の資料をダウンロードして、詳細な機能をご確認ください。